連邦リスクおよび認可管理プログラム(FedRAMP)のコンプライアンスコストは、通常、450ドルから000 〜2 00万ドル以上の範囲で、競合他社が政府契約を獲得するために使用している時間である達成には 12 〜 18 か月かかります。FIPS 暗号化の構成、セキュリティ ベースラインの強化、 400+ セキュリティ制御のナビゲートに数か月を費やしている間、競合他社はすでに連邦政府機関に出荷しています。クラウド製品やサービスを米国政府に販売したい企業は、NIST Special Publication 800-53に記載されている広範なセキュリティ制御の実装を義務付けるFedRAMPの厳格な要件を満たす必要があります。このプロセスを経る企業が増えるにつれ、プロセスを加速し(市場投入までの時間を短縮)、FedRAMPコンプライアンスを維持するコストを削減する方法を模索しています。

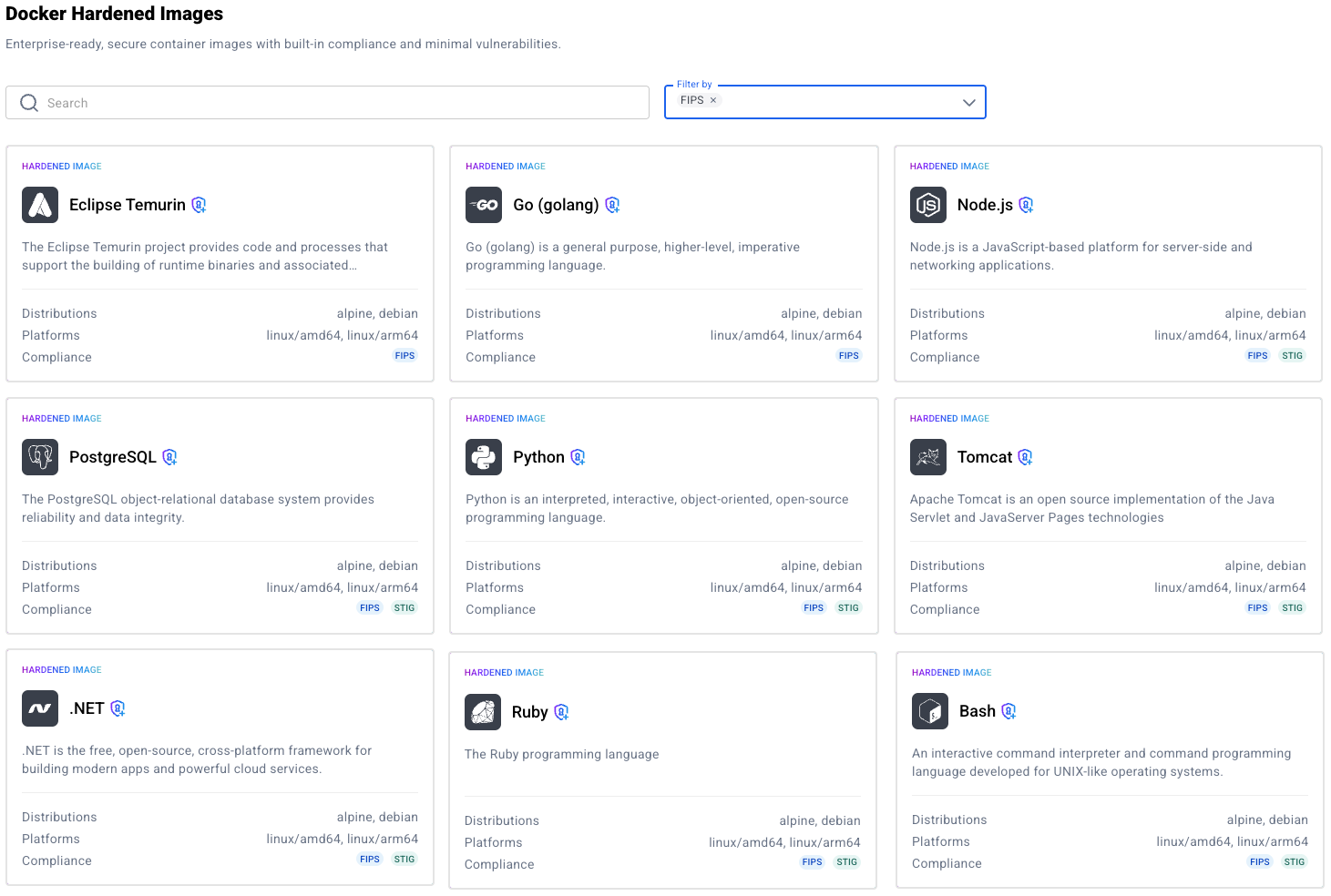

数か月にわたる手動のコンプライアンス作業から、自動化された監査可能なセキュリティに移行します。5月には、既知のCVEをほぼゼロにするためにDockerによって継続的に最新の状態に保たれるミニ マリストイメージの厳選されたカタログであるDocker Hardened Images(DHI)を発表しました。本日、FIPS 140準拠と STIG 強化イメージのサポートを発表します - 企業が特に困難に感じている 2 つの FedRAMP ハードルです。以下では、これらの新機能について詳しく説明し、DHI が FedRAMP に関連する問題点に対処するすべての方法の概要を説明します。

FIPS 対応の Docker 強化イメージ

FIPS検証済みの暗号化がシンプルに

FIPS 140 は、機密情報を保護する暗号化モジュールのセキュリティとテストの要件を定義する米国政府の標準です。FedRAMP では、企業は NIST 暗号化モジュール検証プログラム (CMVP) によって検証された暗号化モジュールを使用することを義務付けています。

ベースイメージ内の暗号化ライブラリをFIPS検証済みライブラリに交換するのは簡単そうに思えるかもしれませんが、FIPS検証モジュールを使用するためにソースから特別に構成またはビルドするソフトウェアが必要であり、暗号化アルゴリズムの選択さえも変更する必要があるため、ますます困難になる可能性があります。そして、それは単なる 1 回限りの努力ではありません。時間をかけてソフトウェアを更新する場合は、イメージがまだ準拠していること、および検証されていない暗号化ソフトウェアを誤って導入していないことを証明できる必要があります。

FIPS 準拠 Docker イメージは、すべてのハードワークを行います。これらは、FIPS検証済みソフトウェアを使用するように事前に構成されており、安全なビルドプロセス中にテストされて、正しい機能を確認します。しかし、私たちの言葉を鵜呑みにする必要はありません。すべてのFIPS準拠イメージには、使用中のFIPS検証済みソフトウェアをリストする署名付き 認証 が付属しており、CMVP認定とそれを証明するテスト結果へのリンクが記載されています。OpenSSL、Bouncy Castle、 Go など、すべての主要なオープンソース暗号化モジュールをサポートしています。

{

"certification": "CMVP #4985",

"certificationUrl": "https://csrc.nist.gov/projects/cryptographic-module-validation-program/certificate/4985",

"name": "OpenSSL FIPS Provider",

"package": "pkg:dhi/openssl-provider-fips@3.1.2",

"standard": "FIPS 140-3",

"status": "active",

"sunsetDate": "2030-03-10",

"version": "3.1.2"

}

頭痛の種のないSTIG強化画像

セキュリティ技術実装ガイド (STIG) は、安全な構成のための FedRAMP 優先ベースラインです。STIG は、より一般的な Security Requirements Guides (SRG) のアプリケーション固有のバージョンであり、Security Content Automation Protocol (SCAP) 互換ソフトウェアを使用してプログラムで実行するように設計されています。STIG と SRG はどちらも米国国防情報システム局 (DISA) によって公開されています。

現在、政府が公開したコンテナ固有の STIG または SRG はありません。ただし、国防総省のガイダンスによると、関連する STIG がない場合は、最も関連性の高い SRG を使用してコンプライアンスを判断できます。コンテナの場合、これは汎用オペレーティングシステム (GPOS) SRG です。Docker は、GPOS SRG からすべてのコンテナ関連コンテンツをチェックするカスタム STIG を作成しました。また、政府が公開するコンテナ固有のSTIGを作成するという業界の取り組みにも同調しており、将来的に活用できます。

STIG硬化 Docker イメージは、OpenSCAP とカスタム コンテナ STIG を使用した安全なビルド プロセス中にスキャンされ、結果を署名された 構成証明として配信します。STIG コンプライアンス スコア (チェックに合格した割合) は、構成証明内および Docker Hub UI から簡単に表示されるため、コンプライアンスを簡単に測定できます。このスキャンは、初期イメージをビルドするときに実行するだけでなく、DHIの新しいカスタマイズ機能を使用してイメージを再構築するたびに実行されるため、コンプライアンスに影響を与えるカスタマイズを追加したかどうかを簡単に確認できます。

STIG で強化された Docker イメージのスコアリング

スキャンスコアに加えて、OpenSCAPの完全なHTMLおよびXCCDF(Extensible Configuration Checklist Description Format)出力も提供されているため、結果を自分で検査できます。

HTML出力はざっと確認するのに便利ですが、XCCDFは、豊富な視覚化のために(または監査人)が選択したSCAP準拠のツールにロードするのに最適です。たとえば、 Heimdall は、チェックを基礎となる NIST 800にマッピングし、コントロール53 のに役立ちます。チェックを GPOS SRG に手動でマッピングしたい場合は、相互参照を容易にするために、2 つのチェック ID に一貫した番号を付けました。

{

"name": "Docker Hardened Image - Debian 12 GPOS STIG Profile",

"output": [

{

"content": "...",

"format": "html",

"mediaType": "text/html"

},

{

"content": "...",

"format": "xccdf",

"mediaType": "application/xml"

}

],

"profile": "xccdf_dhi-debian_profile_.check",

"publisher": "Docker, Inc.",

"result": "passed",

"status": "active",

"summary": {

"defaultScore": 100,

"failedChecks": 0,

"maxDefaultScore": 100,

"notApplicableChecks": 107,

"passedChecks": 91,

"totalChecks": 198

},

"tool": "openscap",

"type": "Vendor published STIG-ready content, SRG aligned",

"version": "0.1"

}

大規模な継続的なコンプライアンス

脆弱性の軽減

Docker Hardened Images は、最初から露出を制限するために、攻撃対象領域を大幅に削減し、パッケージ数で最大 95% 小さくすることから始まり、既知の CVE をほぼゼロにするために継続的に最新の状態に保たれます。また、画像は、監査中に証拠として機能する対応する構成証明を使用して、ウイルスやシークレットをスキャンします。

脆弱性の検出と修復

FedRAMPでは、企業は脆弱性を監視およびスキャンし、定義された期間(高/中/低リスクの場合は30日/90日/180 日)内に修復する必要があります。Dockerは、さまざまなCVEソースを継続的に監視して、強化されたイメージで該当する脆弱性を検出します。CVE 数は Docker Hub UI で報告され、構成証明として報告され、以前にプルされたイメージに影響を与える新しい脆弱性を通知するように Docker Scout を構成できます。DHIには、重大/高脆弱性の場合は 7 日、中/低脆弱性の場合は 30 日の修復SLAがあり(アップストリーム修正の可用性から)、FedRAMP修復スケジュールを快適に守ることができます。

Docker は、イメージに適用されない脆弱性を特定する (およびその理由を説明する) 脆弱性エクスプロイト可能性交換 (VEX) 証明も提供するため、VEX 標準をサポートするスキャナーがこれらの結果を自動的にフィルタリングできるため、ノイズを無視してエクスプロイト可能性に集中できます。

誠実さとサプライチェーンの透明性

Doctor Hardened イメージは、検証可能性を確保し、ビルド中およびビルド後の改ざんを防ぐ安全なビルド パイプライン3 SLSA ビルド レベルを使用して構築されます。ビルドの出所は署名された証明によって提供され、ソフトウェア部品表(SBOM)は、FedRAMPの資産管理とソフトウェアインベントリレポートの要件を満たすために、複数の一般的な形式で生成されます。

監査証拠

この投稿で何度 も証明について 言及されているのを聞いたことがあるでしょう。それには十分な理由があります。FedRAMPやその他の規制の枠組みへの準拠を実証する際には、証拠がすべてです。DHI認証は、出所から資産管理、脆弱性やその他のセキュリティスキャン、FIPSコンプライアンスに至るまで、DHIセキュリティのあらゆる側面の安全な証拠として機能します。認証は、Cloud Native Computing Foundation (CNCF) のプロジェクトである in-toto 認証標準に従っており、幅広いソフトウェア ベンダー間での互換性を確保しています。

あらゆる環境に対応する政府レベルのセキュリティ

FedRAMP プロセスには連邦政府に固有の部分があることは間違いありませんが、その基礎となる NIST 800-53 コントロールは、常識的なセキュリティのベスト プラクティスを目的としています。したがって、貴社が現在 FedRAMP の対象であるかどうかに関係なく、セキュリティ慣行を基礎となる統制に合わせることは理にかなっています。これは、州政府や地方自治体に販売する企業向けにFedRAMPに沿ったセキュリティ制御を定義する GovRAMP のようなイニシアチブで見られます。

FedRAMPの旅を加速する準備はできていますか?

Docker Hardened Images は、自信を持ってソフトウェアを出荷できるように支援し、FedRAMP コンプライアンスをより簡単に、より低コストで行うように設計されています。開発者は、コンプライアンスチームと監査人に必要な証拠を提供しながら、構築に集中できます。

私たちがお手伝いします。私たちに連絡 して、あなたのソフトウェアサプライチェーンを一緒に強化しましょう。