セキュリティを重視する組織が究極の効率性、つまり運用オーバーヘッドを最小限に抑えた即時セキュリティを追求する中、事前強化されたコンテナ イメージの市場は爆発的な成長を遂げています。依存関係を最小限に抑えた強化されたイメージは、すぐに使用できるセキュリティを約束し、チームは低レベルの構成管理を常に見直すのではなく、アプリケーションの構築と出荷に集中できるようにします。

企業がこれらの事前構成済みイメージを採用して、攻撃対象領域を減らし、セキュリティ運用を簡素化しているのには十分な理由があります。理論的には、強化されたイメージは、セットアップ時間の短縮、標準化されたセキュリティベースライン、および合理化されたコンプライアンス検証を提供し、手動介入を大幅に減らします。

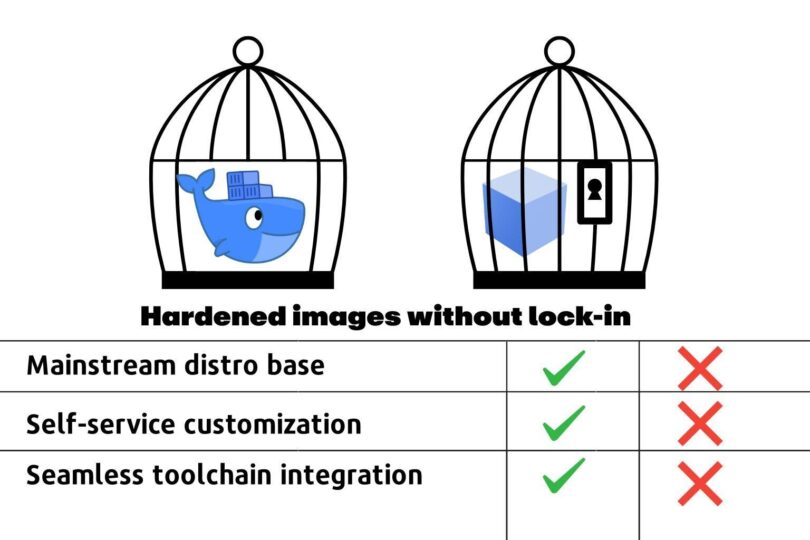

しかし、この魅力的な表面の下には根本的な矛盾が潜んでいます。強化されたイメージは、特定のカテゴリーのサプライチェーンリスクを真に軽減し、セキュリティ体制を強化することができますが、同時に、従来のライセンスモデルよりも微妙な形のベンダー依存関係を生み出します。組織は、知らず知らずのうちに、単一のベンダーの設計哲学、構築プロセス、組織的知識、応答性、および長期的な市場存続可能性に重要な運用依存関係を構築しています。

このパラドックスは驚くべきもので、サプライチェーンの独立性を追求する中で、多くの組織が意図せずにより集中した依存関係を生み出し、ステルスベンダーロックインによってセキュリティを弱める可能性があり、これは元に戻すのにコストがかかる場合にのみ明らかになります。

現代のベンダーロックインの仕組み

なじみのないベースシステムがスイッチングの摩擦を生む

ロックインの最初の層は、初期評価中は無害に見えても、大規模になると問題になるアーキテクチャの選択から生じます。一部の強化されたイメージ ベンダーは、主流のディストリビューションから逸脱し、Debian、Alpine、Ubuntu などの広く採用されているオプションを提供するのではなく、独自の Linux バリアントをベイクすることを選択しています。この逸脱は、これらのシステムを効果的に管理するためにベンダー固有の専門知識を開発する必要があるプラットフォームエンジニアリングチームにとって、即座に摩擦を生み出します。たとえ違いが小さいとしても、これはプラットフォームチームの悩みの種であるエッジケースの亡霊を引き起こします。十分なエッジケースを追加すると、チームは採用を恐れ始めます。

ベンダーは硬化へのアプローチを標準化しようとしますが、実際には、それは依然としてオーダーメイドのプロセスです。これにより、同じベンダーであっても、異なるオープンソースバージョン間、スタックの上下でイメージごとに違いが生じる可能性があります。大規模な組織では、プラットフォーム チームは複数のベンダーから強化されたイメージを提供する必要がある場合があります。これにより、複合的な複雑さがさらに増します。最終的に、チームは、複数の独自のアプローチにわたる専門知識を必要とする異種環境を管理することに気づきます。これにより、労力が増加し、リスクが増大し、文書化要件が増加し、スタッフの離職コストが増加します。

互換性の障壁とカスタマイズの制約

さらに問題なのは、強化されたイメージが、組織がすでに投資して最適化している標準ツールや監視システムとの互換性を損なうことが多いことです。オープンソースの互換性のギャップは、強化されたイメージによって確立された DevOps ワークフローとのシームレスな統合を妨げる変更が導入されると発生し、組織は機能の削減を受け入れるか、ベンダー固有の代替手段に投資することを余儀なくされます。

セキュリティ対策は善意ではありますが、制限が厳しくなり、必要なビジネスのカスタマイズが妨げられる可能性があります。構成のロックダウンは、プラットフォームチームがベンダーの協議や承認なしに組織固有の要件を実装できないレベルに達し、内部の運用上の決定であるべきものが外部の依存関係に変わります。

おそらく最も破壊的なのは、強化されたイメージによって、確立された CI/CD パイプラインと運用慣行に変更が強制される方法です。チームは、既存の自動化、デプロイ スクリプト、および監視構成を、セキュリティ強化に対するベンダーのアプローチに対応するために大幅な変更が必要であることに気付きました。

隠れた移民税

ベンダーロックインの罠は、組織が方向転換を試みるときに最も顕著になります。ベンダーは、移行ツール、プロフェッショナル サービス、包括的なオンボーディング サポートを提供するなど、初期導入の合理化に優れていますが、最終的な終了シナリオの複雑さを体系的に軽視しています。

組織は、トレーニングやベンダー固有のツールへの投資を通じてサンクコストを蓄積し、プロバイダーを切り替える際に心理的および経済的障壁を生み出します。さらに重要なのは、これらのシステムに関する専門知識が社内チームに分散されるのではなく、ベンダー組織内に集中することです。プラットフォームエンジニアは、問題のトラブルシューティングと変更の実装のために、ベンダーのドキュメント、サポートチャネル、および組織の知識に依存していることに気づきます。

オープンソースの透明性の問題

強化された画像業界は、オープンソースの信頼性を活用しています。しかし、コミュニティの利点を欠くのに、ほとんど一種のフォークを作成することで、オープンソースの透明性の精神を損なう可能性もあります。ベンダーはソース コードへのアクセスを提供する場合がありますが、この可用性はシステムの理解や保守性を保証するものではありません。複雑な硬化プロセスを理解するために必要な知識は、多くの場合、小規模なベンダー チーム内に集中しているため、独立した検証と変更は事実上不可能です。

大幅に変更された画像は、社内チームの監査やトラブルシューティングが困難になります。プラットフォームエンジニアは、表面的には見慣れているように見えても、ストレス下やインシデント対応中に動作が異なるシステムに遭遇し、重要な瞬間にセキュリティを損なう可能性のある運用上の盲点が生じます。

信頼と検証のギャップ

透明性は方程式の半分にすぎません。セキュリティは、ベンダーのブランド名やマーケティングの主張にとどまりません。強化されたイメージは生産サプライチェーンの一部であり、他の重要な依存関係と同様に精査する必要があります。プラットフォームチームが尋ねるべき質問は次のとおりです。

- 脆弱性はどのように特定され、開示されますか?期限付きのパブリックプロセスはありますか、また、パブリックCVEだけでなく、アップストリームのコミットやアドバイザリに関連付けられていますか?

- 強化プロセス自体が、テストされていない変更によってリスクをもたらす可能性がありますか?

- セキュリティ要求は、監査、再現可能なビルド、または公開証明を通じて独立して検証されていますか?

- SBOMメタデータは、強化されたイメージの完全なコンテキストを正確に反映していますか?

透明性に加えて検証と完全な開示により、永続的な信頼が構築されます。両方がないと、強化された画像は監査が難しく、パッチが適用され、交換がほぼ不可能になる可能性があります。わかりやすく、使いやすい検証アーティファクトと回答を提供しないことは、ロックインの一形態として機能し、顧客に信頼を強いるが、検証を許可しません。

独立性の構築: 戦略的枠組み

強化されたイメージによるセキュリティ向上の恩恵を受け、ロックインを回避しながら使いやすさを享受したいプラットフォームチームにとって、強化されたベンダーの意思決定に構造化されたアプローチを取ることが重要です。

基盤としてのディストリビューションの互換性

プラットフォームエンジニアリングのリーダーは、主流の流通順守を交渉の余地のない要件として確立する必要があります。強化されたイメージは、不必要な複雑さとスイッチングコストをもたらすベンダー固有のバリアントではなく、Debian、Ubuntu、Alpine、RHEL などの広く採用されているディストリビューションから構築する必要があります。

同様に重要なのは、標準パッケージマネージャーとの互換性を維持し、ファイルシステム階層標準(FHS)に準拠して、チーム間でツールの互換性と運用の習熟度を維持することです。主な要件は次のとおりです。

- パッケージマネージャーの保存:独立したソフトウェアのインストールと更新のための標準ツール(apt、yum、apk)との互換性

- ファイルシステムレイアウト標準:FHSに準拠し、既存のツールとシームレスに統合

- ライブラリと依存関係の互換性: 追加のベンダーロックインを作成する独自の依存関係はありません

セキュリティを損なうことなく迅速なカスタマイズを可能にする

セキュリティ強化は、変更に抵抗する組み込みの変更ではなく、モジュール式で構成可能なレイヤーとして設計する必要があります。このアプローチにより、組織は、強化された構成の根本的な利点を維持しながら、セキュリティ体制をカスタマイズできます。

標準の構成管理ツールを使用してセキュリティ設定を変更する組み込み機能により、既存の運用ワークフローが維持され、ベンダー固有の自動化アプローチが不要になります。重要な機能は次のとおりです。

- モジュール式強化レイヤー:取り外し可能で構成可能なコンポーネントとしてのセキュリティ強化

- 設定オーバーライドメカニズム: 標準ツール (Ansible、Chef、Puppet) との統合

- ホワイトリストベースのカスタマイズ:ベンダーとの協議なしに承認された変更

- 継続的な検証: カスタマイズによってセキュリティ ベースラインが損なわれないことを継続的に検証します

コミュニティ統合とアップストリームコラボレーション

組織は、強化されたイメージベンダーがセキュリティの改善を元のディストリビューションメンテナに提供することを要求する必要があります。この要件により、セキュリティの強化がより広範なコミュニティに利益をもたらし、ベンダーのビジネスモデルに人質に取られることがなくなります。

上流のセキュリティに関する議論、パッチの貢献、脆弱性開示プロセスへのベンダーの参加を評価することで、独自の優位性ではなく、コミュニティ主導のセキュリティに対するベンダーの長期的な取り組みについての洞察が得られます。重要な評価基準は次のとおりです。

- 上流貢献要件:ディストリビューションメンテナへのセキュリティ改善の積極的な貢献

- 真のコミュニティ・エンゲージメント:セキュリティに関する議論と脆弱性開示プロセスへの参加

- 互換性の保証: 公式ディストリビューションとの下位および上位互換性に関する契約要件

インテリジェントな移行ツールと透明性

AI を活用した Dockerfile 変換機能は、ベンダーが強化したイメージと標準ディストリビューション間の自動変換を提供し、手動介入を必要とせずに複雑な多段階ビルドと依存関係マッピングを処理する必要があります。

移行ツールは、組織に理想的な単一サービスアーキテクチャの採用を強制するのではなく、マルチサービスコンテナやレガシーアプリケーションの制約など、実用的な展開パターンに対応する必要があります。重要な工具要件には次のものが含まれます。

- 自動変換機能: 強化された画像と標準ディストリビューション間の AI を活用した翻訳

- 透過的な移行ドキュメント: さまざまなプロバイダーに対して同等の構成を生成するオープンソースツール

- 双方向変換: 強化された画像への移行と移行に等しく機能するツール

- 現実世界のアーキテクチャのサポート: 理想的なアーキテクチャを強制するのではなく、実用的なデプロイパターンを適応させる

実践的な実施体制

標準化された互換性テスト プロトコルでは、大規模な展開前に、強化されたイメージが既存のツールチェーン、監視システム、運用手順とシームレスに統合されることを検証する必要があります。一般的な変更のためのセルフサービスカスタマイズインターフェイスにより、日常的な運用タスクのベンダーサポートへの依存がなくなります。

高度なイメージマージ機能により、組織はセキュリティベースラインを維持しながら、強化された基本イメージとカスタムアプリケーションレイヤーを組み合わせることができ、保護を損なうことなく柔軟性を提供できます。実装要件には次のものが含まれます。

- 互換性テストプロトコル:既存のツールチェーンおよび監視システムとの統合の標準化された検証

- セルフサービスのカスタマイズ:: 一般的な変更のためのユーザーフレンドリーなツール (CA 証明書、カスタム ファイル、構成オーバーレイ)

- 画像結合機能: 強化されたベースとカスタム アプリケーション レイヤーを組み合わせるための高度なツール

- ベンダー SLA: 互換性を維持し、移行サポートを提供するためのサービス レベル アグリーメント

結論: 制御を放棄しないセキュリティ

プラットフォームチームが問わなければならない本当の質問はこれです。強化されたイメージベンダーは、サプライチェーンに対する私自身のコントロールを強化しますか、それとも弱めますか?ロックインのリスクは理論的なものではありません。上記のすべての要因により、セキュリティが望ましくない運用上の制約に変わる可能性があります。プラットフォームチームは、主流のディストリビューションに根ざし、ビルドプロセスの透明性があり、セキュリティレイヤーがモジュール化され、コミュニティの強力な関与によってサポートされ、移行を危機ではなく選択にするツールによって強化された、独立性のために構築された強化されたイメージと強化プロセスを最初から要求できます。

セキュリティリーダーが、互換性を維持し、アップストリームのコラボレーションを促進し、既存のワークフローにシームレスに適合する強化されたイメージを採用すると、コンテナ以上のものを保護できます。適応能力を保護し、ロックインを最小限に抑えながら、実際にセキュリティ体制を改善します。最も安全な組織は、手錠をかけずに強化できる組織です。