昨年末、Dockerプラットフォームの一部として脆弱性スキャンオプションを開始しました。 パートナーの Snyk と協力して、内部ループの複数のポイントに沿ってセキュリティテストオプションを含めました。 Hubにスキャンオプションが組み込まれているため、プッシュされたすべてのイメージを自動的にスキャンするようにリポジトリを構成できます。 また、Mac および Windows 用の Docker Desktop の Docker CLI にスキャン コマンドが追加され、ローカル コンピューター上のイメージに対して脆弱性スキャンを実行できるようになりました。 開発の早い段階でこれらの脆弱性が見つかるほど、修正がより簡単で安価になります。 脆弱性スキャンの結果は、報告された脆弱性を削除するために実行できる操作に関する修復ガイダンスも提供します。 修復の例には、脆弱性数が少ない代替ベース イメージの推奨事項や、指定された脆弱性を既に解決したパッケージのアップグレードなどがあります。

現在、Linux上のDocker CLIに「ドッカースキャン」を導入することで、セキュリティジャーニーの別の更新を行っています。 Linux でのスキャンのエクスペリエンスは、デスクトップ CLI で既に開始したものと同じで、linux/amd64 (x86-64) Docker イメージのスキャンがサポートされています。 CLI コマンドは同じ Docker スキャンであり、すべて同じフラグをサポートします。 これらのフラグには、スキャン用に送信されたイメージを含む Dockerfiles を追加するオプションと、報告された脆弱性の最小重大度レベルを指定するオプションが含まれます。

docker scan コマンドに関する情報と、サポートされているフラグに関するすべての詳細は、 Docker ドキュメントの「Docker ローカルイメージの脆弱性スキャン 」セクションを参照してください。 脆弱性レポートも同じで、各脆弱性、重大度レベルに関する情報、脆弱性が顕在化するイメージレイヤー、エクスプロイトの成熟度、および修復の提案が一覧表示されます。

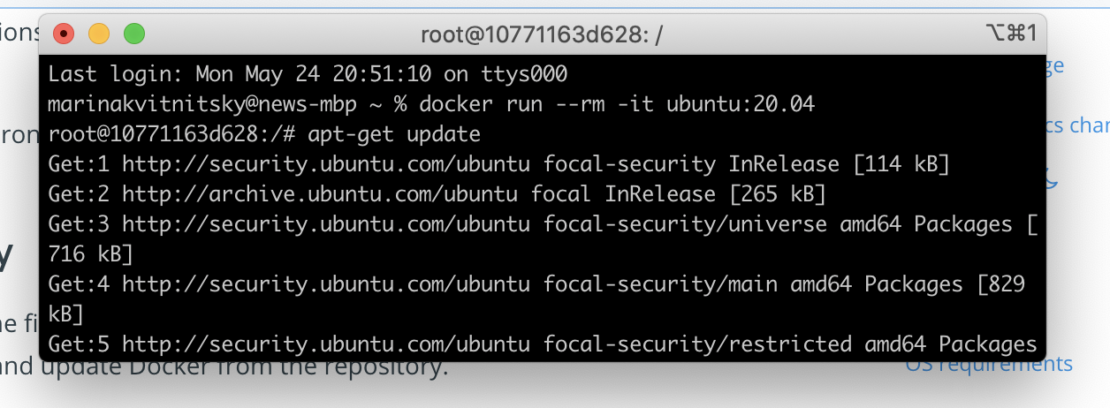

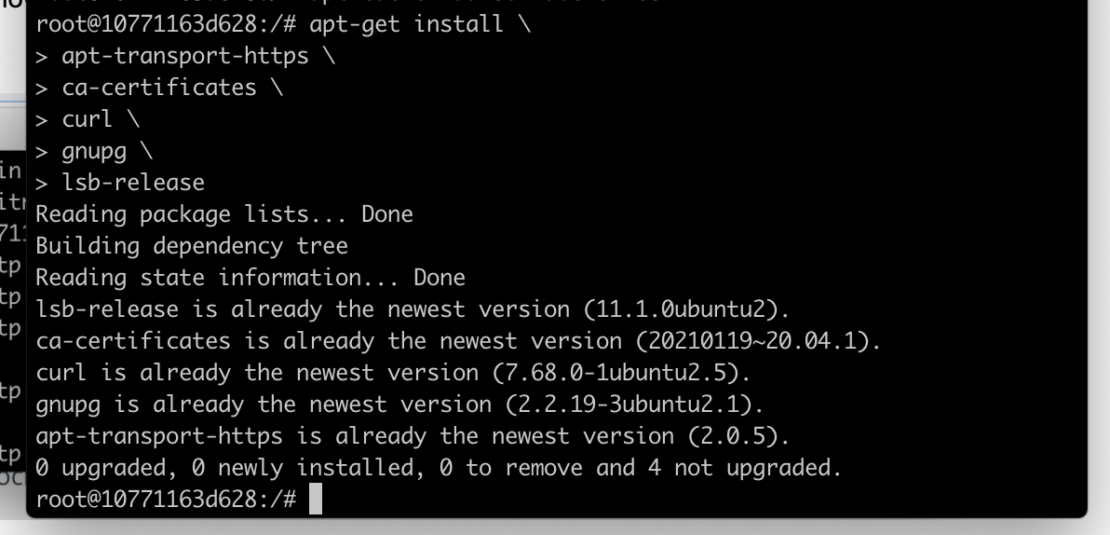

Linuxでのスキャンとの主な違いは、Dockerデスクトップをアップグレードする代わりに、Dockerエンジンをインストールまたはアップグレードする必要があることです。 エンジンをインストールする手順については、Docker ドキュメントの「Docker エンジンのインストール 」セクションに、CentOS、Debian、Fedora、Ubuntu などのいくつかの異なるディストリビューションの手順が含まれています。 そして、これはLinuxであるため、スキャンCLIプラグイン をオープンソース化しました ... 先に進んで試してみるか、 このページ で、アプリケーションの構築、共有、実行に役立つ可能性のある他のDockerオープンソースプロジェクトを確認してください

アプリケーションの脆弱性について詳しく知りたいが、DockerCon 21を見逃した場合は、 ここ にアクセスしてセキュリティに関するDockerCon LIVEパネルの録画を行うか、「私のコンテナイメージには500の脆弱性があります。 それで?'。 または、他の DockerCon レコーディングを探してください。 アプリケーションを構築、共有、実行するためにできることについて、あらゆる種類の素晴らしいセッションがありました。 または、SnykとのDockerパートナーシップの詳細、および将来のパートナーシップコラボレーションの計画については、Snykの Sarah Conway によるこの ブログ投稿 を確認してください